На прошлой неделе мы опубликовали первую часть перевода масштабного расследования Bloomberg Businessweek о шпионских микрочипах, которые с заводов Китая попали в серверные крупнейших мировых компаний и правительства США.

Читайте продолжение и финал этой удивительной истории. Впрочем, до финала тут еще явно далеко.

До того как доказательства нападения появились в сетях компаний США, источники американской разведки уже сообщали, что шпионы Китая планировали внедрить в цепочку поставок вредоносные микрочипы. По словам человека, знакомого с этой информацией, источники не были достаточно точными и конкретными, и миллионы материнских плат продолжали ежегодно попадать на территорию США. Но, как сообщил другой человек, знакомый с обсуждениями этой темы на высоком уровне, в начале 2014 года представители разведки отправились в Белый дом с чем-то более конкретным: военные Китая планировали вставить чипы в материнские платы Supermicro, предназначенные для компаний США.

На этот раз информация была вполне достоверной, но появились новые проблемы. Если предупредить всех клиентов Supermicro, это может привести к краху крупнейшего американского производителя аппаратного обеспечения. Да и не знали в разведке, на какие конкретно объекты нацелился противник и какие его задачи. Кроме того, без подтверждения факта, что на кого-то уже напали, у ФБР был очень ограничен круг методов воздействия. Белый дом пока ограничился сбором информации.

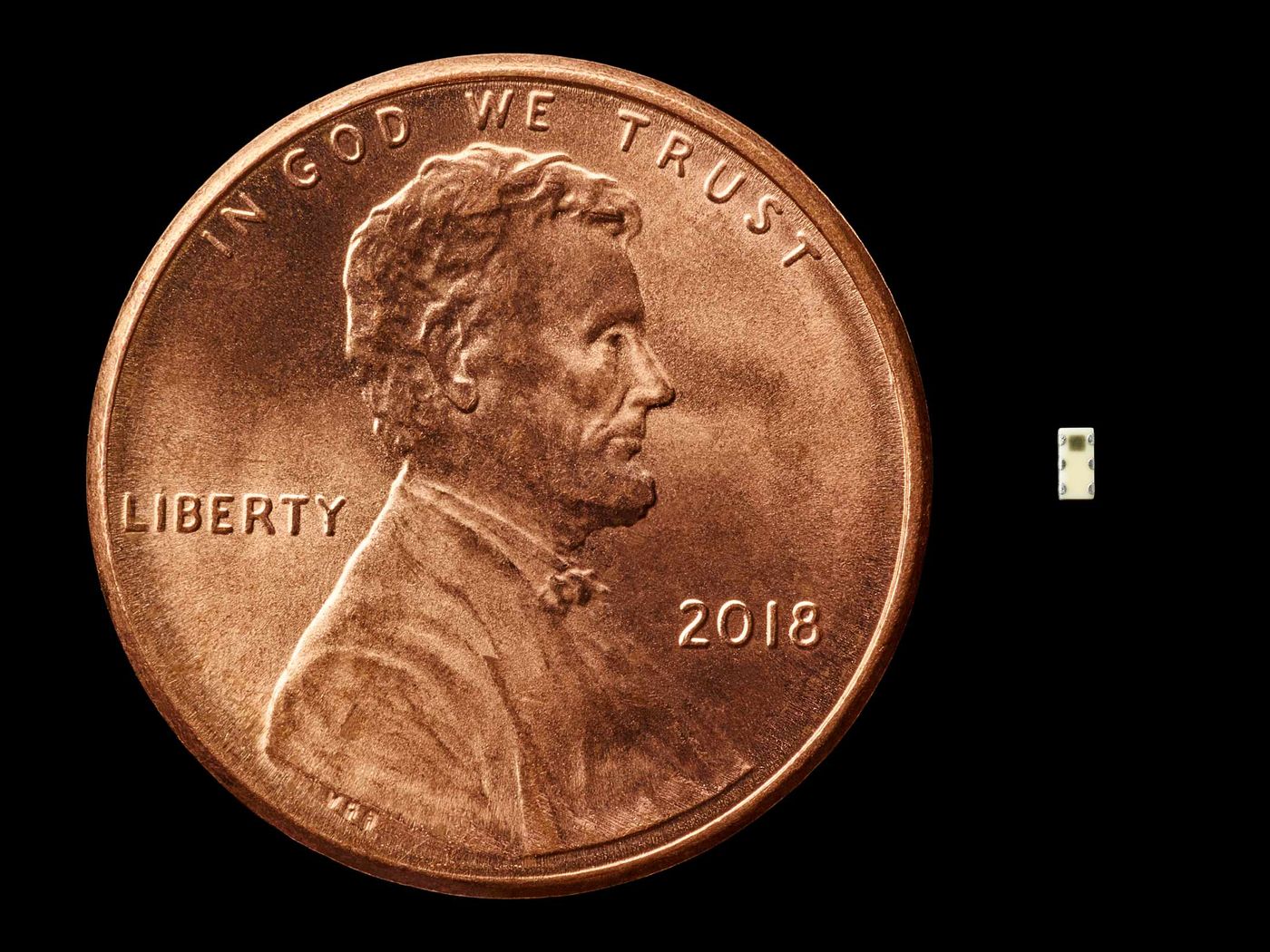

Фото: Виктор Прадо для Bloomberg Businessweek

По словам человека, знакомого с развитием событий, Apple обнаружила подозрительные чипы на серверах Supermicro примерно в мае 2015 года, после обнаружения странной сетевой активности и проблем с прошивкой. Двое наших инсайдеров в Apple заявляют, что компания сообщила об этом инциденте в ФБР, но эта информация не распространялась широко даже внутри компании. Далее, пока правительственные следователи все еще пытались разобраться в ситуации, компания Amazon обнаружила странности и предоставила им доступ к саботируемому оборудованию. Это стало бесценной возможностью для разведки и ФБР провести полное расследование под руководством своих кибер- и контрразведывательных команд – посмотреть, как выглядят чипы и как они работают.

По словам человека, который видел подробный отчет, подготовленный для Amazon ее сторонним подрядчиком по безопасности, а также еще одного человека, который видел цифровые фотографии и рентгеновские снимки, добавленные в отчет позже службой безопасности самой Amazon, чипы на серверах Elemental были настолько незаметны, насколько это вообще возможно. Серые и белые, они больше походили на соединители для формирования сигнала, чем на микрочипы, поэтому их сложно было обнаружить без специального оборудования. В зависимости от модели платы чипы немного отличались по размеру, так что, скорее всего, их изготавливали на разных фабриках.

Должностные лица, знакомые с расследованием, говорят, что основная роль таких имплантов в том, чтобы открыть двери, в которые могут войти хакеры. «Аппаратные атаки всегда касаются доступа», – говорит один из бывших высокопоставленных чиновников

Должностные лица, знакомые с расследованием, говорят, что основная роль таких имплантов в том, чтобы открыть двери, в которые могут войти хакеры. «Аппаратные атаки всегда касаются доступа», – говорит один из бывших высокопоставленных чиновников. Грубо говоря, импланты на «железе» Supermicro давали команду ядру ОП, сообщая серверу, что делать, когда данные перемещаются по материнской плате. Это происходило в тот самый момент, когда биты информации сохранялись на временной памяти платы по пути к центральному процессору сервера. Имплант был размещен на плате таким образом, что мог эффективно редактировать эту информационную очередь, вставляя свой собственный код или изменяя порядок инструкций, которые должен был выполнять процессор. Даже небольшие изменения этого процесса могут привести к катастрофическим последствиям.

В зависимости от модели платы чипы немного отличались по размеру, скорее всего, их изготавливали на разных фабриках

Поскольку имплантаты были небольшими, количество кода, содержащегося в них, тоже было небольшим. Но они были способны на две очень важные вещи: приказать устройству обмениваться информацией с удаленным анонимным компьютером, которые уже давал следующие команды; и подготовить операционную систему устройства для принятия этого нового кода. Вредоносные чипы могли все это делать, потому что они подключались к BMC (baseboard management controller), своего рода суперчипу, который администраторы используют для удаленного входа на проблемные серверы, предоставляющему им доступ к самому чувствительному коду даже на сломанных и выключенных компьютерах.

Эта система может позволять злоумышленникам изменять работу устройства, шаг за шагом, как им нужно, и оставить всех в дураках. Чтобы понять силу, которую они получили, приведем гипотетический пример: где-то в операционной системе Linux, которая работает на многих серверах, есть код, который авторизирует пользователя, сверяя введенный пароль с настоящим. Имплантированный чип может изменить часть этого кода, чтобы сервер не проверял пароль, и… вуаля – машина открыта для любого пользователя. Чип также может украсть ключи шифрования для безопасной связи, блокировать обновления безопасности, которые нейтрализуют атаку, и пробивать новые дыры во Всемирную сеть. Если какая-то аномалия и будет замечена, ее, скорее всего, примут за необъяснимое явление, случайную ошибку. «Аппаратное вмешательство открывает любую дверь», – говорит Джо Фиц Патрик, основатель Hardware Security Resources LLC, компании, которая обучает профессионалов в области кибербезопасности технике аппаратного взлома.

Должностные лица США поймали Китай на экспериментах с аппаратным вмешательством, но они никогда еще не видели ничего подобного масштаба и амбиций. Безопасность глобальной цепи поставок технологий уже была скомпрометирована, даже если потребители и большинство компаний еще этого не знали. Следователям оставалось выяснить, как именно злоумышленникам удалось настолько глубоко проникнуть в производственный процесс Supermicro и сколько «дыр» они пробили в американских мишенях.

Чип также может украсть ключи шифрования для безопасной связи, блокировать обновления безопасности, которые нейтрализуют атаку, и пробивать новые дыры во Всемирную сеть

В отличие от программных взломов, аппаратные манипуляции оставляют реальный след. Компоненты оставляют следы в документах и счет-фактурах. Платы имеют серийные номера, которые позволяют проследить их путь от конкретной фабрики. Чтобы отследить путь «зараженных» чипов к их источнику, разведывательные агентства США начали «разматывать» цепочки поставок Supermicro в обратном направлении.

Согласно DigiTimes, новостному сайту, специализирующемуся на исследованиях цепочки поставок, в 2016 году Supermicro имела трех основных производителей, изготавливающих материнские платы, – две штаб-квартиры на Тайване и одну в Шанхае. Когда таким поставщикам приходят очень большие заказы, они иногда передают работу субподрядчикам. Чтобы продвинуться дальше, разведке США пришлось серьезно потрудиться. Они просматривали огромное количество перехваченных сообщений, общались с осведомителями в Китае и на Тайване, и даже прослушивали телефонные разговоры. В конце концов удалось отследить путь вредоносных чипов до четырех конкретных заводов субподрядчиков, которые к тому времени производили материнские платы Supermicro уже около двух лет.

Поскольку агенты контролировали взаимодействия между китайскими официальными лицами, производителями материнских плат и посредниками, они видели, как происходит процесс «заражения». В некоторых случаях к управляющим завода обращались люди, которые утверждали, что представляют Supermicro или занимают должности, подразумевающие связи с правительством. Поначалу они предлагали субподрядчикам взятки, чтобы те внесли изменения в оригинальную конструкцию материнских плат. Если не работала взятка, в ход шли угрозы проверками и инспекциями, а то и закрытием завода. После того, как руководство завода сдавалось, начинались поставки микрочипов на производство.

По словам наших инсайдеров, вся эта сложная схема – результат работы подразделения Народно-освободительной армии Китая, специализирующегося на аппаратных взломах. О существовании такого подразделения до этого инцидента никто не знал. «Мы отслеживали этих ребят дольше, чем нам бы хотелось», – сказал нам один чиновник. Предполагается, что подразделение сосредоточено на высокоприоритетных целях, в том числе на продвинутых коммерческих технологиях и военных системах. Ранее подразделение организовывало атаки на системы крупных интернет-провайдеров США и проекты по разработке высокотехнологичных чипов.

Китайский МИД уже заявил, что «Китай является решительным защитником кибербезопасности». Министерство добавило, что в 2011 году Китай предложил международные гарантии безопасности аппаратного обеспечения наряду с другими членами Шанхайской организации сотрудничества. В заявлении говорилось: «Мы надеемся, что стороны не будут бросаться необоснованными обвинениями и подозрениями, а будут вести более конструктивные переговоры, чтобы мы могли вместе работать над созданием мирного, безопасного, открытого, кооперативного и упорядоченного киберпространства».

Атака на Supermicro оказалась на порядок серьезнее более ранних эпизодов, приписываемых армии Китая. Ее результаты отразились на огромном количестве конечных пользователей, включая чрезвычайно важных.

Например, Apple использовала аппаратное обеспечение Supermicro в своих дата-центрах годами, но сотрудничество значительно усилилось после 2013 года, когда Apple приобрела стартап под названием Topsy Labs, который создал сверхбыструю технологию индексирования и поиска интернет-контента. К 2014 году стартап был запущен для создания небольших центров обработки данных в крупных городах мира. По словам трех старших инсайдеров Apple, этот проект, известный как Ledbelly, был разработан для того, чтобы ускорить работу Сири – голосового помощника на устройствах Apple.

«Спецслужбам удалось отследить путь вредоносных чипов до четырех конкретных заводов субподрядчиков, которые к тому времени производили материнские платы Supermicro уже около двух лет»

Документы, оказавшиеся в распоряжении Businessweek, показывают, что в 2014 году Apple планировала заказать более 6 тыс. серверов Supermicro для установки в 17 местах, включая Амстердам, Чикаго, Гонконг, Лос-Анджелес, Нью-Йорк, Сан-Хосе, Сингапур и Токио, плюс 4 тыс. серверов для уже существующих центров в Северной Каролине и Орегоне. Эти заказы должны были увеличиться до 20 тыс. к 2015 году. Программа Ledbelly сделала Apple важным покупателем Supermicro в то самое время, когда было обнаружено, что Китай манипулирует с «железом».

Задержки проекта и ранние проблемы с производительностью привели к тому, что к моменту, когда команда безопасности компании обнаружила микрочипы, около 7 тыс. серверов Supermicro поддерживали сеть Apple. Поскольку Apple не предоставила правительственным следователям доступ к своим объектам и «зараженным» аппаратным ресурсам, оценить масштабы ущерба на данный момент невозможно.

Американские следователи в конечном счете выяснили, кто еще оказался под ударом. Поскольку имплантированные чипы были предназначены для связи с анонимными компьютерами в интернете и получения дальнейших инструкций, оперативники смогли взломать эти компьютеры, чтобы идентифицировать других пострадавших. Хотя следователи не могли быть уверены в том, что нашли каждую жертву, человек, знакомый с ходом следствия, утверждает, что в итоге они пришли к выводу, что это почти 30 компаний.

Стал вопрос о том, кого об этом уведомлять и как. Должностные лица США в течение многих лет предупреждали, что устройства двух китайских гигантов телекоммуникаций, Huawei Corp. и ZTE Corp., подвергались манипуляциям со стороны правительства Китая. (Как Huawei, так и ZTE заявили, что никакого вмешательства не происходило.) Но о подобных заявлениях об американских компаниях не могло быть и речи. Вместо этого чиновники обратились к небольшому числу важных клиентов Supermicro. Один из руководителей большого веб-хостинга говорит, что сообщение, которое он получил, было ясным: аппаратному обеспечению Supermicro нельзя доверять. «Это был сигнал для всех – вытащить это дерьмо», – говорит он.

Amazon, со своей стороны, начал переговоры о возможном приобретении с конкурентом Elemental, но, по словам инсайдера в Amazon, летом 2009 года они запустили обратный процесс, узнав, что руководство Elemental готовится к сделке с другим покупателем. Amazon объявила о приобретении Elemental в сентябре 2015 года, по словам источника, за 350 миллионов долларов. Несколько источников сообщают, что Amazon намеревалась переместить программное обеспечение Elemental в облако AWS, чьи чипы, материнские платы и серверы, как правило, разрабатываются собственными силами и изготавливаются на заводах по прямым контрактам с Amazon.

Примечательным исключением были центры обработки данных AWS в Китае, которые были заполнены серверами Supermicro. Помня об элементарных выводах, группа безопасности Amazon провела собственное расследование в центре обслуживания AWS в Пекине и обнаружила там «зараженные» материнские платы, в том числе и более сложные модели, чем встречались раньше. По словам человека, который видел фотографии чипов, теперь они были очень тонкими и устанавливались между слоями стекловолокна, на которое были прикреплены другие компоненты, Чипы этого поколения были меньше, чем заостренный кончик карандаша. (Официально Amazon эту информацию отрицает.)

Группа безопасности Amazon провела собственное расследование в центре обслуживания AWS в Пекине и обнаружила там «зараженные» материнские платы

Известно, что Китай уже давно контролирует банки, производителей и обычных граждан на своей собственной территории, а основными клиентами облака AWS в Китае являются в основном местные компании. Но для Amazon это все равно был гордиев узел. Служба безопасности решила, что нельзя просто спокойно снять оборудование, и что, даже если бы они могли разработать способ сделать это, злоумышленники бы поняли, что их чипы обнаружены. Вместо этого команда разработала метод мониторинга чипов. В последующие месяцы они обнаружили короткие сообщения между злоумышленниками и «зараженными» серверами, но не видели попыток удалить данные. Вероятно, это означало либо то, что злоумышленники пока держали чипы для последующих операции, либо они уже проникли в другие части сети до начала мониторинга. Ни один из вариантов не радовал.

Когда в 2016 году китайское правительство собиралось принять новый закон о кибербезопасности, который бы предоставил властям более широкий доступ к конфиденциальным данным, Amazon решила действовать. В августе она передала оперативный контроль над своим Пекинским центром обработки данных своему местному партнеру Beijing Sinnet, что, по мнению компаний, было необходимо для соблюдения принятого закона. В ноябре 2017 года Amazon продала всю инфраструктуру Beijing Sinnet за 300 миллионов долларов. Человек, знакомый с подробностями сделки, назвал это «ампутацией больной конечности».

Спустя несколько недель после идентификации вредоносных чипов, компания начала удалять все серверы Supermicro из своих дата-центров. В самой Apple это назвали «обнулением»

Что касается Apple, один из трех главных инсайдеров говорит, что летом 2015 года, спустя несколько недель после идентификации вредоносных чипов, компания начала удалять все серверы Supermicro из своих дата-центров. В самой Apple это назвали «обнулением». Каждый сервер Supermicro, все 7 тыс. или около того, был заменен в течение нескольких недель. (Apple все еще отрицает эту замену.) В 2016 году Apple сообщила Supermicro о том, что она полностью разрывает партнерские отношения.

В августе генеральный директор Supermicro Лян сообщал, что компания потеряла двух основных клиентов. Хотя он и не назвал их, позже стало известно, что один из них – Apple. Лян назвал причиной разрыва конкуренцию, но его объяснение было очень расплывчатым. «Когда клиенты запрашивали более низкую цену, наши люди не реагировали достаточно быстро», – сказал он на телефонной конференции с аналитиками. Хейес, представитель Supermicro, говорит, что ни клиенты, ни правоохранительные органы США никогда не уведомляли их о существовании вредоносных чипов на своих материнских платах.

Одновременно с обнаружением шпионских микрочипов в 2015 году и сопутствующим расследованием у Supermicro начались проблемы с бухгалтерским учетом доходов. После того, как компания дважды пропустила крайние сроки подачи квартальных и годовых отчетов в контрольные органы, их исключили из Nasdaq 23. Это было странно, учитывая, что годовой доход Supermicro резко вырос за предыдущие четыре года: от 1,5 млрд долларов в 2014 году до прогнозируемых 3,2 млрд долларов в этом году.

В конце сентября 2015 года президент Барак Обама и лидер Китая Си Цзиньпин провели в Белом доме короткую пресс-конференцию на тему нового соглашения по кибербезопасности. После нескольких месяцев переговоров США выдавили из Китая грандиозное обещание: он больше не будет поддерживать кражу хакерами интеллектуальной собственности США в интересах китайских компаний. Причиной тому, по словам анонимного источника, стала глубокая озабоченность Белого дома тем, что Китай вполне может это делать, поскольку уже имеет крайне продвинутые и секретные методы взлома, основанные на цепях поставок.

США выдавили из Китая грандиозное обещание: он больше не будет поддерживать кражу хакерами интеллектуальной собственности США в интересах китайских компани

Через несколько недель после того, как было объявлено о соглашении, правительство США собрало десятки технических руководителей и инвесторов на встречу в Маклине, штат Вирджиния, организованную Пентагоном. По словам одного из присутствующих на встрече, сотрудники Министерства обороны в частном порядке проинформировали технологов о недавнем нападении и попросили их подумать о создании коммерческих продуктов, которые могли бы обнаружить аппаратные импланты. Участникам не сообщили, чье именно оборудование было «заражено», но по крайней мере некоторым из них было ясно, что речь о Supermicro.

Обсуждаемая проблема не является чисто технологической. Решения о переносе многих производств в Юго-Восточную Азию были приняты десятилетия назад. За это время низкозатратное китайское производство стало основой бизнес-моделей многих крупнейших технологических компаний Америки. Та же Apple поначалу производила многие свои устройства внутри страны, но в 1992 году закрыла современный завод для сборки материнских плат и компьютеров во Фремонте, штат Калифорния, и перенесла производство за границу.

Вы можете производить меньше, но не рисковать безопасностью. А можете рискнуть, и произвести больше. Любая компания выберет второй вариант

На протяжении десятилетий в безопасность цепочки поставок просто верили, несмотря на неоднократные предупреждения западных чиновников. Было убеждение в том, что Китай вряд ли поставит под угрозу звание всемирной мастерской, позволяя своим шпионам вмешиваться в производство. Из-за этого главными коммерческими факторами стали мощность и дешевизна производства. «В конечном итоге вы получаете классическую сделку сатаны, – говорит один бывший чиновник из США. – Вы можете производить меньше, но не рисковать безопасностью. А можете рискнуть, и произвести больше. Любая компания выберет второй вариант».

За три года после брифинга в Маклине, коммерчески жизнеспособный способ обнаружения таких чипов, как на материнских платах Supermicro, не появился и, скорее всего, не скоро появится. Немногие компании обладают ресурсами Apple и Amazon, но даже они не сразу обнаружили проблему. «Эти чипы находятся на острие технического прогресса, и тут нет простого решения, – говорит один из присутствовавших на встрече в Маклине. – Вы должны инвестировать в то, чего хочет мир. Вы не можете инвестировать в то, к чему мир еще не готов».

Bloomberg LP является клиентом Supermicro. По словам представителя Bloomberg LP, компания не обнаружила никаких доказательств того, что на нее повлияли аппаратные проблемы, упомянутые в статье.