Минулого тижня ми опублікували першу частину перекладу масштабного розслідування Bloomberg Businessweek про шпигунські мікрочипи, які з заводів Китаю потрапили в серверні найбільших світових компаній і уряду США.

Большой взлом: как Китай проникал в американские сети через микрочип (часть 1)

До того як докази нападу з’явилися в мережах компаній США, джерела американської розвідки вже повідомляли, що шпигуни Китаю планували впровадити в ланцюжок поставок шкідливі мікрочипи. Зі слів людини, знайомої з цією інформацією, джерела не були достатньо точними та конкретними, і мільйони материнських плат продовжували щорічно потрапляти на територію США. Але, як повідомила інша людина, знайома з обговореннями цієї теми на високому рівні, на початку 2014 року представники розвідки вирушили в Білий дім з чимось конкретнішим: військові Китаю планували вставити чипи в материнські плати Supermicro, призначені для компаній США.

Цього разу інформація була цілком достовірною, але з’явилися нові проблеми. Якщо попередити всіх клієнтів Supermicro, це може призвести до краху найбільшого американського виробника апаратного забезпечення. Та й не знали в розвідці, на які конкретно об’єкти націлився противник і які його завдання. Крім того, без підтвердження факту, що на когось уже напали, у ФБР було дуже обмежене коло методів впливу. Білий дім поки обмежився збором інформації.

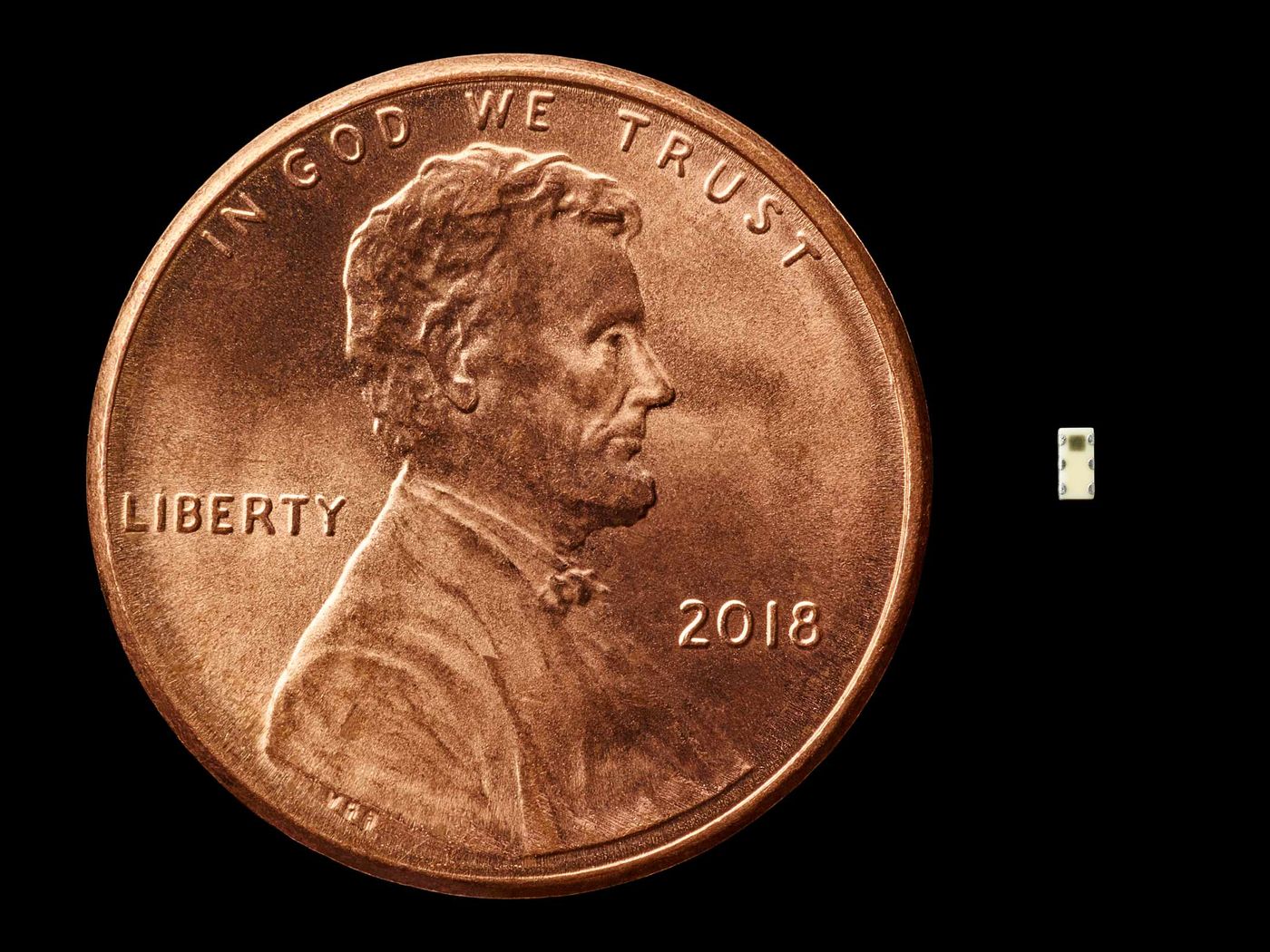

Фото: Віктор Прадо для Bloomberg Businessweek

Зі слів людини, знайомої з розвитком подій, Apple виявила підозрілі чипи на серверах Supermicro приблизно в травні 2015 року, після виявлення дивної мережевої активності та проблем з прошивкою. Двоє наших інсайдерів у Apple заявляють, що компанія повідомила про цей інцидент у ФБР, однак ця інформація не поширювалася широко навіть всередині компанії. Далі, поки урядові слідчі все ще намагалися розібратися в ситуації, компанія Amazon виявила дивні речі та надала їм доступ до саботованого обладнання. Це стало безцінною можливістю для розвідки та ФБР провести повне розслідування під керівництвом своїх кібер- і контррозвідувальних команд – подивитися, як виглядають чипи та як вони працюють.

Зі слів людини, яка бачила докладний звіт, підготовлений для Amazon її стороннім підрядником з безпеки, а також ще однієї людини, яка бачила цифрові фотографії і рентгенівські знімки, додані до звіту пізніше службою безпеки самої Amazon, чипи на серверах Elemental були настільки непомітними, наскільки це взагалі можливо. Сірі та білі, вони більше були схожі на з’єднувачі для формування сигналу, ніж на мікрочипи, тому їх складно було виявити без спеціального обладнання. Залежно від моделі плати чипи трохи відрізнялися за розміром, тож, швидше за все, їх виготовляли на різних фабриках.

Посадові особи, знайомі з розслідуванням, кажуть, що основна роль таких імплантів утому, щоб відчинити двері, в які можуть увійти хакери. «Апаратні атаки завжди стосються доступу», – каже один із колишніх високопоставлених чиновників. Грубо кажучи, імпланти на «залізі» Supermicro давали команду ядру ОП, повідомляючи серверу, що робити, коли дані переміщаються материнською платою. Це відбувалося в той самий момент, коли біти інформації зберігалися на тимчасовій пам’яті плати на шляху до центрального процесора сервера. Імплант був розміщений на платі таким чином, що міг ефективно редагувати цю інформаційну чергу, вставляючи свій власний код або змінюючи порядок інструкцій, які мав виконувати процесор. Навіть невеликі зміни цього процесу можуть призвести до катастрофічних наслідків.

«Залежно від моделі плати чипи трохи відрізнялися за розміром, швидше за все, їх виготовляли на різних фабриках»

Оскільки імплантати були невеликими, кількість коду, що міститься в них, теж була невеликою. Але вони були здатні на дві дуже важливі речі: наказати пристрою обмінюватися інформацією з віддаленим анонімним комп’ютером, які вже давав такі команди; і підготувати операційну систему пристрою для прийняття цього нового коду. Шкідливі чипи могли все це робити, тому що вони підключалися до BMC (baseboard management controller), своєрідний суперчип, який адміністратори використовують для віддаленого входу на проблемні сервери, що дає їм доступ до найчутливішого коду навіть на зламаних і вимкнених комп’ютерах.

Ця система може давати змогу зловмисникам змінювати роботу пристрою, крок за кроком, як їм потрібно, і пошити всіх у дурні. Щоб зрозуміти силу, яку вони отримали, наведемо гіпотетичний приклад: десь у операційній системі Linux, яка працює на багатьох серверах, є код, який авторизує користувача, звіряючи введений пароль із сьогоденням. Імплантований чип може змінити частину цього коду, щоб сервер не перевіряв пароль, і… вуаля – машина відкрита для будь-якого користувача. Чип також може викрасти ключі шифрування для безпечного зв’язку, блокувати оновлення безпеки, які нейтралізують атаку, і пробивати нові дірки у Всесвітню мережу. Якщо якась аномалія і буде помічена, її, швидше за все, приймуть за незрозуміле явище, випадкову помилку. «Апаратне втручання відчиняє будь-які двері», – каже Джо Фіц Патрік, засновник Hardware Security Resources LLC, компанії, яка навчає професіоналів у сфері кібербезпеки техніки апаратного злому.

Посадові особи США впіймали Китай на експериментах із апаратним втручанням, але вони ніколи ще не бачили нічого такого масштабу та амбіцій. Безпека глобального ланцюга поставок технологій уже була скомпрометована, навіть якщо споживачі та більшість компаній ще цього не знали. Слідчим залишалося з’ясувати, як саме зловмисникам вдалося настільки глибоко проникнути в виробничий процес Supermicro і скільки «дірок» вони пробили в американських мішенях.

***

На відміну від програмних зламувань, апаратні маніпуляції залишають реальний слід. Компоненти залишають сліди в документах і рахунок-фактурах. Плати мають серійні номери, які дають змогу простежити їхній шлях від конкретної фабрики. Щоб відстежити шлях «заражених» чипів до їх джерела, розвідувальні агентства США почали «розмотувати» ланцюжок поставок Supermicro в зворотному напрямку.

Згідно з DigiTimes, новинним сайтом, що спеціалізується на дослідженнях ланцюжків поставок, у 2016 році Supermicro мала трьох основних виробників, що виготовляли материнські плати, – дві штаб-квартири на Тайвані та одну в Шанхаї. Коли таким постачальникам приходять дуже великі замовлення, вони іноді передають роботу субпідрядникам. Щоб просунутися далі, розвідці США довелося серйозно попрацювати. Вони переглядали величезну кількість перехоплених повідомлень, спілкувалися з інформаторами в Китаї і на Тайвані, і навіть прослуховували телефонні розмови. Зрештою вдалося відстежити шлях шкідливих чипів до чотирьох конкретних заводів субпідрядників, які на той час виробляли материнські плати Supermicro вже близько двох років.

Оскільки агенти контролювали взаємодії між китайськими офіційними особами, виробниками материнських плат і посередниками, вони бачили, як відбувається процес «зараження». У деяких випадках до керівників заводу зверталися люди, які стверджували, що представляють Supermicro або обіймають посади, які передбачають зв’язки з урядом. Спочатку вони пропонували субпідрядникам хабара, щоб ті внесли зміни в оригінальну конструкцію материнських плат. Якщо не працював хабар, в хід йшли погрози перевірками й інспекціями, а то й закриттям заводу. Після того, як керівництво заводу здавалося, починалися поставки мікрочипів на виробництво.

Зі слів наших інсайдерів, уся ця складна схема – результат роботи підрозділу Народно-визвольної армії Китаю, що спеціалізується на апаратних зламуваннях. Про існування такого підрозділу до цього інциденту ніхто не знав. «Ми вистежували цих хлопців довше, ніж нам би хотілося», – сказав нам один чиновник. Припускають, що підрозділ зосереджено на високопріоритетних цілях, у тому числі на просунутих комерційних технологіях і військових системах. Раніше підрозділ організовував атаки на системи великих інтернет-провайдерів США і проекти з розробки високотехнологічних чипів.

Китайське МЗС вже заявило, що «Китай є рішучим захисником кібербезпеки». Міністерство додало, що в 2011 році Китай запропонував міжнародні гарантії безпеки апаратного забезпечення поряд з іншими членами Шанхайської організації співпраці. У заяві говорилося: «Ми сподіваємося, що сторони не будуть кидатися безпідставними звинуваченнями та підозрами, а вестимуть більш конструктивні переговори, щоб ми могли разом працювати над створенням мирного, безпечного, відкритого, кооперативного і упорядкованого кіберпростору».

Атака на Supermicro виявилася значно серйознішою попередніх епізодів, які приписують армії Китаю. Її результати позначилися на величезній кількості кінцевих користувачів, у тому числі й надзвичайно важливих. Наприклад, Apple використовувала апаратне забезпечення Supermicro в своїх дата-центрах роками, але співпраця значно посилилася після 2013 року, коли Apple придбала стартап під назвою Topsy Labs, який створив надшвидку технологію індексування та пошуку інтернет-контенту. До 2014 року стартап був запущений для створення невеликих центрів обробки даних у великих містах світу. Зі слів трьох старших інсайдерів Apple, цей проект, відомий як Ledbelly, був розроблений для того, щоб прискорити роботу Сірі – голосового помічника на пристроях Apple.

«Спецслужбам вдалося відстежити шлях шкідливих чипів до чотирьох конкретних заводів субпідрядників, які на той час виробляли материнські плати Supermicro вже близько двох років»

Документи, які опинилися в розпорядженні Businessweek, показують, що в 2014 році Apple планувала замовити понад 6 тис. серверів Supermicro для встановлення в 17 місцях, включаючи Амстердам, Чикаго, Гонконг, Лос-Анджелес, Нью-Йорк, Сан-Хосе, Сінгапур і Токіо, плюс 4 тис. серверів для вже існуючих центрів у Північній Кароліні та Орегоні. Ці замовлення мали збільшитися до 20 тис. до 2015 року. Програма Ledbelly зробила Apple важливим покупцем Supermicro в той самий час, коли було виявлено, що Китай маніпулює із «залізом».

Затримки проекту і ранні проблеми з продуктивністю призвели до того, що до моменту, коли команда безпеки компанії виявила мікрочипи, близько 7 тис. серверів Supermicro підтримували мережу Apple. Оскільки Apple не надала урядовим слідчим доступ до своїх об’єктів і «заражених» апаратних ресурсів, оцінити масштаби збитків на сьогодні неможливо.

Американські слідчі зрештою з’ясували, хто ще опинився під ударом. Оскільки імплантовані чипи були призначені для зв’язку з анонімними комп’ютерами в інтернеті та отримання подальших інструкцій, оперативники змогли зламати ці комп’ютери, щоб ідентифікувати інших постраждалих. Хоча слідчі не могли бути впевнені в тому, що знайшли кожну жертву, людина, ознайомлена з перебігом слідства, стверджує, що в результаті вони дійшли висновку, що це майже 30 компаній.

Постало питання про те, кого про це повідомляти і як. Посадові особи США протягом багатьох років попереджали, що пристрої двох китайських гігантів телекомунікацій, Huawei Corp. і ZTE Corp., зазнавали маніпуляціям із боку уряду Китаю. (Як Huawei, так і ZTE заявили, що жодного втручання не відбувалося.) Але про такі заяви щодо американських компаній не могло бути й мови. Замість цього чиновники звернулися до невеликої кількості важливих клієнтів Supermicro. Один із керівників великого веб-хостингу каже, що повідомлення, яке він отримав, було зрозумілим: апаратному забезпеченню Supermicro не можна довіряти. «Це був сигнал для всіх – витягнути це лайно», – каже він.

Amazon, зі свого боку, почав переговори про можливе придбання з конкурентом Elemental, але, зі слів інсайдера в Amazon, влітку 2009 року вони запустили зворотний процес, дізнавшись, що керівництво Elemental готується до угоди з іншим покупцем. Amazon оголосила про придбання Elemental у вересні 2015 року, зі слів джерела, за 350 мільйонів доларів. Кілька джерел повідомляють, що Amazon має намір перемістити програмне забезпечення Elemental в хмару AWS, чиї чипи, материнські плати та сервери зазвичай розробляються власними силами та виготовляються на заводах за прямими контрактами з Amazon.

Примітним винятком були центри обробки даних AWS у Китаї, які були заповнені серверами Supermicro. Пам’ятаючи про елементарні висновки, група безпеки Amazon провела власне розслідування в центрі обслуговування AWS у Пекіні і виявила там «заражені» материнські плати, в тому числі й більш складні моделі, ніж траплялися раніше. Зі слів людини, яка бачила фотографії чипів, тепер вони були дуже тонкими і встановлювалися між шарами скловолокна, на яке були прикріплені інші компоненти, Чипи цього покоління були менші за загострений кінчик олівця. (Офіційно Amazon цю інформацію заперечує.)

***

Відомо, що Китай вже давно контролює банки, виробників і звичайних громадян на своїй власній території, а основними клієнтами хмари AWS у Китаї є в основному місцеві компанії. Але для Amazon це однаково був гордіїв вузол. Служба безпеки вирішила, що не можна просто спокійно зняти обладнання, і що, навіть якщо б вони могли розробити спосіб зробити це, зловмисники б зрозуміли, що їхні чипи виявили. Замість цього команда розробила метод моніторингу чипів. У наступні місяці вони виявили короткі повідомлення між зловмисниками і «зараженими» серверами, але не бачили спроб видалити дані. Ймовірно, це означало або те, що зловмисники поки тримали чипи для подальших операції, або вони вже проникли в інші частини мережі до початку моніторингу. Жоден із варіантів не радував.

Коли в 2016 році китайський уряд мав намір ухвалити новий закон про кібербезпеку, який би надав владі більш широкий доступ до конфіденційних даних, Amazon вирішила діяти. У серпні вона передала оперативний контроль над своїм Пекінським центром обробки даних своєму місцевому партнерові Beijing Sinnet, що, на думку компанії, було необхідно для дотримання ухваленого закону. У листопаді 2017 року Amazon продала всю інфраструктуру Beijing Sinnet за 300 мільйонів доларів. Людина, знайома з подробицями угоди, назвала це «ампутацією хворої кінцівки».

Щодо Apple, один із трьох головних інсайдерів каже, що влітку 2015 року, за кілька тижнів після ідентифікації шкідливих чипів, компанія почала видаляти всі сервери Supermicro зі своїх дата-центрів. У самій Apple це назвали «обнуленням». Кожен сервер Supermicro, всі 7 тис. або близько того, був замінений протягом кількох тижнів. (Apple усе ще заперечує цю заміну.) У 2016 році Apple повідомила Supermicro про те, що вона повністю розриває партнерські відносини.

У серпні генеральний директор Supermicro Лян повідомляв, що компанія втратила двох основних клієнтів. Хоча він і не назвав їх, пізніше стало відомо, що один із них – Apple. Лян назвав причиною розриву конкуренцію, але його пояснення було дуже розпливчастим. «Коли клієнти запитували нижчу ціну, наші люди не реагували досить швидко», – сказав він на телефонній конференції з аналітиками. Хеєс, представник Supermicro, каже, що ні клієнти, ні правоохоронні органи США ніколи не повідомляли їх про існування шкідливих чипів на своїх материнських платах

.

Одночасно з виявленням шпигунських мікрочипів у 2015 році та супутнім розслідуванням у Supermicro почалися проблеми з бухгалтерським обліком доходів. Після того, як компанія двічі пропустила останній термін подання квартальних та річних звітів у контрольні органи, їх виключили з Nasdaq 23. Це було дивно, враховуючи, що річний дохід Supermicro різко зріс за попередні чотири роки: від 1,5 млрд доларів в 2014 році до прогнозованих 3,2 млрд доларів цього року.

Наприкінці вересня 2015 року президент Барак Обама і лідер Китаю Сі Цзіньпін провели в Білому домі коротку прес-конференцію на тему нової угоди з кібербезпеки. Після кількох місяців переговорів США витиснули з Китаю грандіозну обіцянку: він більше не підтримуватиме крадіжку хакерами інтелектуальної власності США в інтересах китайських компаній. Причиною цього, зі слів анонімного джерела, стало занепокоєння Білого дому, що Китай цілком може це робити, оскільки вже має вкрай передові та секретні методи зламування, що базуються на ланцюгах поставок.

За кілька тижнів після того, як було оголошено про угоду, уряд США скликав десятки технічних керівників та інвесторів на зустріч у Макліні, штат Вірджинія, організовану Пентагоном. Зі слів одного з присутніх на зустрічі, працівники Міністерства оборони в приватному порядку поінформували технологів про нещодавній напад і попросили їх подумати про створення комерційних продуктів, які могли б виявляти апаратні імпланти. Учасникам не повідомили, чиє саме обладнання було «заражене», але принаймні деяким з них було зрозуміло, що йдеться про Supermicro.

«Влітку 2015 року компанія Apple почала видаляти всі сервери Supermicro зі своїх дата-центрів»

Зазначена проблема не є суто технологічною. Рішення про перенесення багатьох виробництв у Південно-Східну Азію були ухвалені десятиліття назад. За цей час низьковитратне китайське виробництво стало основою бізнес-моделей багатьох найбільших технологічних компаній Америки. Та ж Apple спочатку виробляла багато своїх пристроїв усередині країни, але в 1992 році закрила сучасний завод для складання материнських плат і комп’ютерів у Фремонті, штат Каліфорнія, і перенесла виробництво за кордон.

Протягом десятиліть у безпеку ланцюжка поставок просто вірили, незважаючи на неодноразові попередження західних чиновників. Було переконання в тому, що Китай навряд чи поставить під загрозу звання всесвітньої майстерні, даючи змогу своїм шпигунам втручатися у виробництво. Через це головними комерційними факторами стали потужність і дешевизна виробництва. «Зрештою ви отримуєте класичну угоду сатани, – каже колишній чиновник США. – Ви можете виробляти менше, але не ризикувати безпекою. А можете ризикнути, і виробити більше. Будь-яка компанія обере другий варіант».

За три роки після брифінгу в Макліні, комерційно спроможний спосіб виявлення таких чипів, як на материнських платах Supermicro, не з’явився і, швидше за все, не скоро з’явиться. Небагато компаній мають такі ресурси, як Apple і Amazon, але навіть вони не відразу виявили проблему. «Ці чипи перебувають на вістрі технічного прогресу, і тут немає простого рішення, – зазначає один із тих, хто був присутній на зустрічі в Макліні. – Ви повинні інвестувати в те, чого хоче світ. Ви не можете інвестувати в те, до чого світ ще не готовий».

Bloomberg LP є клієнтом Supermicro. Зі слів представника Bloomberg LP, компанія не виявила жодних доказів того, що на неї вплинули апаратні проблеми, зазначені в статті.