У 2015 році Amazon.com Inc. почала потроху придивлятися до стартапу під назвою Elemental Technologies – потенційного придбання, яке допомогло б у розширенні потокового відеосервісу, відомого сьогодні як Amazon Prime Video. Заснована в Портленді, штат Орегон, компанія Elemental створила програмне забезпечення для стиснення масивних відеофайлів і підгонку їх під різні пристрої. Ця технологія допомагала стрімити Олімпійські ігри в режимі онлайн, виходити на зв’язок із Міжнародною космічною станцією і передавати кадри з дронів у Центральне розвідувальне управління.

Державні контракти Elemental не були основною причиною можливого придбання, але вони чудово поєднувалися з державними проектами Amazon, такими як хмарний сервіс із високим ступенем безпеки, який у Amazon Web Services (AWS) створювали для того ж ЦРУ.

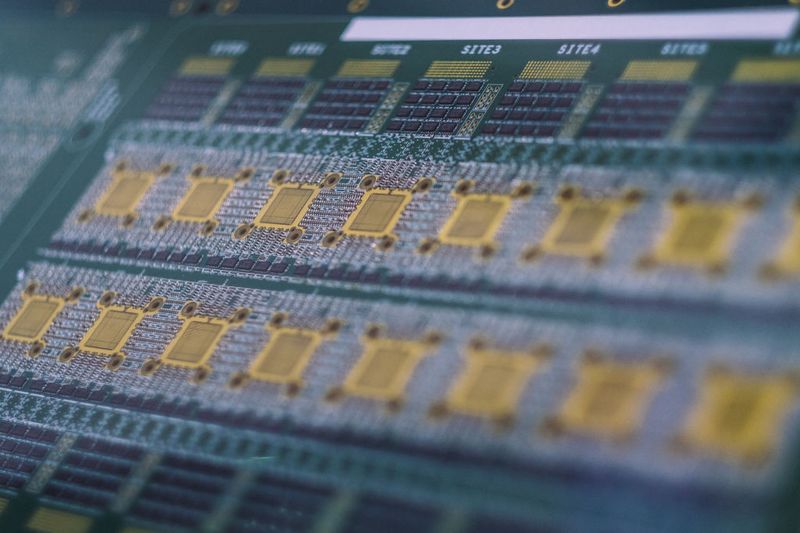

Зі слів одного з учасників угоди, у процесі перевірки об’єкта інвестування AWS, яка контролювала можливе придбання, найняла сторонню компанію для ретельної перевірки безпеки Elemental. Під час першої перевірки виявилися проблеми, які спонукали AWS уважніше розглянути основний продукт Elemental: дорогі сервери, які покупці встановили в своїх мережах для обробки стиснення відео. Ці сервери були складені для Elemental компанією Super Micro Computer Inc. із Сан-Хосе (більш відомою як просто Supermicro), що є одним із найбільших постачальників серверних материнських плат, кластерів чипів і конденсаторів на скловолокні, які діють як нейрони дата-центрів. Наприкінці весни 2015 року працівники Elemental об’єднали кілька серверів і відправили їх до Онтаріо для тестування незалежними експертами з безпеки.

Фото: bloomberg.com

Експерти виявили, що на ці материнські плати встановлені крихітні мікрочипи, не більші за рисове зернятко, які явно не були частиною оригінального дизайну. Amazon повідомила про відкриття владі США, змусивши розвідувальну спільноту США здригнутися. Сервери Elemental можна було знайти в центрах обробки даних Міністерства оборони, на безпілотниках ЦРУ і бортових мережах військових кораблів ВМФ. І стартап Elemental був лише одним із сотень клієнтів Supermicro.

Під час повторного секретного аналізу, що тривав понад три роки, слідчі визначили, що чипи давали змогу створити таємний лаз у будь-яку мережу, яку підтримувало «заражене залізо». Згідно з твердженнями зацікавлених сторін, дослідники виявили, що чипи були встановлені на фабриках субпідрядників у Китаї.

Ця атака була чимось серйознішим, ніж інциденти з програмним забезпеченням, до яких світ уже звик. Апаратні зламування складніше виявити, і потенційно вони більш руйнівні, оскільки дають прихований тривалий доступ до мереж, заради якого шпигунські агентства готові витрачати мільйони доларів і купу років роботи.

«Виявити якісний, виконаний на державному рівні імплант на такому “залізі” – це однаково, що побачити, як єдиноріг стрибає через веселку»

У шпигунів є два способи «заразити» комп’ютерну техніку. Один, відомий як interdiction (утримання), полягає в маніпулюванні пристроями, поки вони перебуваютьна шляху від виробника до клієнта. Цьому підходові, якщо вірити документам, які злив колишній співробітник Агентства національної безпеки Едвард Сноуден, віддають перевагу шпигунські агентства США. Інший метод полягає у внесенні змін до «заліза» з самого початку.

І є в світі одна країна, яка має величезну перевагу у вчиненні таких атак – Китай, який за деякими оцінками виробляє 75% мобільних телефонів і 90% комп’ютерів у світі. Втім, щоб втілити таку атаку, необхідно глибоке знайомство з конструкцією продукту, можливість маніпулювання компонентами на заводі та впевненість в тому, що численні перевірки по всьому логістичному ланцюжку нічого не виявлять. Цей подвиг на кшталт кидку палиці в річку Янцзи в районі Шанхаю з гарантією того, що її приб’є до узбережжя в Сіетлі.

«Виявити якісний, виконаний на державному рівні імплант на такому “залізі” – це однаково, що побачити, як єдиноріг стрибає через веселку, – стверджує апаратний хакер і засновник Grand Idea Studio Inc Джо Гранд. – Повірити в це не простіше, ніж у чорну магію».

***

Однак саме це й виявили американські слідчі: чипи були встановлені на плати оперативниками з підрозділу Народно-визвольної армії просто під час виробничого процесу. В особі Supermicro китайські шпигуни, схоже, знайшли ідеальний канал для найзначнішої, зі слів офіційних осіб США, атаки на ланцюги поставок американських компаній в історії.

За даними наших джерел, слідчі виявили, що зрештою атака зачепила майже 30 компаній, в тому числі один великий банк, урядових підрядників і найдорожчу компанія в світі. Apple Inc. була великим клієнтом Supermicro та планувала замовити у них понад 30 тис. серверів для нової глобальної мережі дата-центрів. Відразу три наших джерела в Apple стверджують, ще влітку 2015 року компанія виявила в продукції Supermicro шкідливі чипи. І вже до 2016 року розірвала з нею будь-яку співпрацю з неназваних тоді причин.

У своїх листах електронною поштою і Amazon (яка оголосила про придбання Elemental у вересні 2015 року), і Apple, і Supermicro оскаржили висновки з матеріалів Bloomberg Businessweek.

«Неправда, що AWS знав про небезпеку для ланцюга поставок, проблеми зі шкідливими чипами або іншими апаратними модифікаціями під час придбання Elemental», – пише Amazon.

«Ми можемо сказати прямо: Apple ніколи не знаходила шкідливих чипів, “апаратних маніпуляцій” або вразливостей, спеціально встановлених на якийсь сервер», – пише Apple.

«Ми як і раніше не підозрюємо про таке розслідування», – написав представник Supermicro Перрі Хейс.

Китайський уряд не відреагував на безпосередньо питання про маніпулювання серверами Supermicro, випустивши заяву, в якій, зокрема, говорилося: «Безпека ланцюга поставок у кіберпросторі є проблемою, що становить загальний інтерес, а Китай також є жертвою».

ФБР і Апарат директора Національної розвідки, який представляє ЦРУ та АНБ, відмовилися від коментарів.

Китай виробляє 75% мобільних і 90% комп’ютерів у світі

Ці заяви спростовують шість нині колишніх високопоставлених працівників національної безпеки, які стверджують, що історія з виявленням чипів і урядовим розслідуванням почалися ще за адміністрації Обами і триває за адміністрації Трампа.

Один із цих працівників і двоє людей з AWS надали значну інформацію про те, як саме напад відбився на Elemental і Amazon. Двоє інсайдерів також розповіли про кооперацію Amazon із урядовим розслідуванням. На додаток до трьох представників Apple чотири з шести чиновників США підтвердили, що Apple теж стала жертвою атаки. Загалом, 17 осіб підтвердили факт маніпуляцій з апаратними засобами Supermicro та інші подробиці атаки. Джерелам була надана анонімність через вразливий і, в деяких випадках, секретний характер інформації. На думку одного з інсайдерів, метою Китаю був тривалий доступ до цінних корпоративних секретів і урядових мереж. Персональні дані викрадено не було.

Можливі наслідки атаки продовжують встановлюватися. Адміністрація Трампа зробила комп’ютерне та мережеве обладнання, зокрема й материнські плати, центральною темою останнього раунду торгових санкцій проти Китаю. А офіційні особи Білого дому дали зрозуміти, що тепер вони чекають від компаній перенесення ланцюгів поставок до інших країн. Такі екстрені заходи можуть задовольнити чиновників, які роками попереджали про небезпеку ланцюгів поставок, хоча вони й не розкривали причин своїх побоювань.

***

Ще в 2006 році у трьох інженерів із Орегона виникла хороша ідея. Попит на мобільне відео ось-ось мав різко зрости. Вони розуміли, що мовники будуть відчайдушно потребувати того, щоб перетворювати програми, призначені для розміщення телевізійних екранів, в різні формати для перегляду на смартфонах, ноутбуках й інших пристроях. Щоб задовольнити очікуваний попит, інженери створили Elemental Technologies, зібравши те, що один колишній радник компанії назвав геніальною командою, щоб написати код, який би адаптував надшвидкі графічні чипи для високопродуктивних відеоігор. Отримане програмне забезпечення значно скоротило час, що витрачається на обробку великих відеофайлів. Потім Elemental завантажив програмне забезпечення на сервери, прикрашені зеленими логотипами компанії.

Зі слів колишнього працівника компанії, сервери Elemental продаються за ціною до 100 тис. доларів за рентабельності до 70%. Серед перших клієнтів Elemental була Мормонська церква, яка використовувала цю технологію для поширення проповідей в конгрегаціях по всьому світу, і представники індустрії кіно для дорослих, які цього не робили.

Elemental також почала працювати з американськими шпигунськими агентствами. У 2009 році компанія оголосила про партнерство з In-Q-Tel Inc., інвестиційним підрозділом ЦРУ. Ця угода проклала шлях серверам Elemental до системи національної безпеки США. Публічні документи, в тому числі власні рекламні матеріали компанії, показують, що сервери використовувалися в центрах опрацювання даних Міністерства оборони для опрацювання записів дронів і камер відеоспостереження на військових кораблях ВМС, і всередині урядових будівель, щоб забезпечити безпечну відеоконференцію. НАСА, обидві палати Конгресу і Департамент внутрішньої безпеки також були клієнтами. Таке портфоліо зробило Elemental ціллю для іноземних шпигунів.

Supermicro був очевидним вибором для створення серверів Elemental. Компанія зі штаб-квартирою, розташованою на північ від аеропорту Сан-Хосе на курному шосе Interstate 880, була заснована Чарльзом Ляном, тайванським інженером, який навчався в аспірантурі в Техасі, а потім переїхав на захід і в 1993 році заснував Supermicro зі своєю дружиною. Силіконова долина давала чимало переваг, а Supermicro прокладала шлях від тайваньських, а потім китайських, заводів до американських споживачів. Лян зробив хід конем – материнські плати Supermicro розробляються в Сан-Хосе, ближче до найбільших клієнтів компанії, навіть якщо виробляються за кордоном.

Сьогодні Supermicro продає більше серверних плат, ніж багато інших компанії разом узятих. Вона також домінує на ринку плат, використовуваних у спеціалізованих комп’ютерах, від МРТ-машин до збройових систем, обсягом $1 млрд. Її материнські плати можна знайти в серверах, вироблених на замовлення банків, хедж-фондів, постачальників хмарних сервісів, послуг веб-хостингу й не тільки.

Supermicro складає свою продукцію в Каліфорнії, Нідерландах і Тайвані, але її материнські плати – основний продукт – майже всі виготовлені підрядниками в Китаї. Основною «фішкою» компанії стала неперевершена індивідуалізація продукції під конкретного клієнта, що стала можливою завдяки сотням інженерів на повній ставці, які обслуговують великий каталог з понад 600 проектів. Більшість робітників у Сан-Хосе – тайванці та китайці. Шість колишніх працівників компанії стверджують, що на підприємстві віддають перевагу мандаринській мові, а вайтборди заповнені ієрогліфами. Щотижня в офіс привозять китайську випічку, а «летючки» часто проводяться двічі, спочатку для англомовних працівників, а потім – мандаринською. Зі слів очевидців, другі набагато продуктивніші за перших.

Фото: bloomberg.com

Зарубіжні зв’язки та широке використання мандаринської могли спростити Китаю отримання інформації про діяльність Supermicro і потенційне проникнення в компанію. (Американський чиновник каже, що слідство все ще встановлює, чи були «заслані козачки» всередині Supermicro чи інших американських компаній).

З більш ніж 900 клієнтами в 100 країнах до 2015 року Supermicro давала прекрасні можливості для атаки на цілу низку відчутних цілей.

«Подумайте про Supermicro як про Microsoft у світі апаратного забезпечення, – каже колишній працівник розвідки США, який вивчав Supermicro та її бізнес-модель. – Атака на материнські плати Supermicro – це як атака на Windows. Це як напад на весь світ».

Як відбувалося зламування:

Китайські військові розробили і створили мікрочип розміром з кінчик наточеного олівця. Деякі з чипів були замасковані під з’єднувачі для формування сигналу. Їхньої пам’яті, мережевих і обчислювальних можливостей було достатньо для атаки.

Мікрочипи були встановлені на китайських фабриках, які працювали зі Supermicro, одним із найбільших у світі продавців серверних материнських плат.

«Заражені» материнські плати були вбудовані в сервери, складені Supermicro.

«Заражені» сервери потрапили в дата-центри десятків компаній.

Коли сервер був встановлений і ввімкнений, мікрочип впливав на ядро операційної системи, щоб вона могла прийняти зміни. Чип також міг звертатися до комп’ютерів, контрольованих зловмисниками, в пошуках подальших інструкцій і коду.

Продовження історії читайте на «Телекритиці» незабаром.